Todos sabemos las ventajas que nos ofrece Windows Azure con los servicios que tiene de virtual machines, virtual networks, BizTalk, Mobile services, cloud services, etc. Por eso quiero escribir este blog donde mostrare como realizar una conexión Site to Site Vpn, aprovechando esta característica de Azure para hacer un Cross entre mis maquinas On Premise y Cloud.

Antes de empezar aconsejo, que primero se realice un bosquejo de la red interna de su empresa u organización, y sepa de antemano como están distribuidas las ip dentro de estas y saber cuál es su direccionamiento.

1. Ingresamos al portal de Windows Azure.

https://manage.windowsazure.com

2. Nos dirigimos a la sección de redes

3. Creamos una nueva red local.

4. Se despliega un formulario donde ingresamos el nombre de nuestra red local y la dirección ip Vpn de nuestra red, en este campo colocamos la dirección publica de nuestro servidor RRAS.

5. En la siguiente página del formulario ingresamos el espacio de direcciones de red de nuestra red local en este campo debemos poner el direccionamiento de nuestra empresa, ejemplo una máquina de nuestra empresa tiene una ip: 10.20.1.5/24, entonces deberíamos colocar dos direcciones la de red que seria 10.20.0.0/24 y la dirección de espacio 10.20.1.0/24, aconsejo realizarlo de esta forma para evitar problemas de configuración de ip.

6. Una vez terminado el paso anterior esperamos que nuestra red local se cree, y procedemos a crear la red site to site, para esto creamos una nueva red personalizada.

7. Después de crear la red se abre un formulario de configuración de la red virtual donde nuestro primer paso es asignarle el nombre de a nuestra red y escoger el grupo de afinidad de una lista, o podemos crearla si se desea, para saber más sobre grupos de afinidad visitar: http://social.technet.microsoft.com/wiki/contents/articles/19216.grupos-de-afinidad-en-windows-azure-es-es.aspx

8. En la siguiente p√°gina del formulario ingresamos nuestro servidor DNS, este campo no es obligatorio y podemos a√Īadirlo aun despu√©s de haber creado nuestra red, si se decide ingresarlo este debe ser el mismo del de nuestra organizaci√≥n.

En esta misma p√°gina seleccionamos el tipo de conexi√≥n que deseamos hacer para eso hacemos check en site to site Vpn y dejamos la casilla point to site libre, esta casilla puede ser a√Īadida tambi√©n despu√©s de haber creado la red, para una configuraci√≥n Point to Site puedes visitar mi otro post donde explico c√≥mo configurar este. Y por √ļltimo seleccionamos la red local a la cual deseamos conectarnos en este campo tambi√©n pudimos haber creado la red local, pero con motivos de ser m√°s lo m√°s claro posible la creamos de forma independiente ya cuando tengan m√°s practicas este puede ser creado desde este mismo formulario, pero mi consejo siempre ser√° dividir estas configuraciones para evitar problemas de direccionamiento.

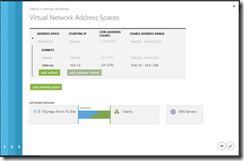

9. Ahora configuraremos el espacio de direcciones que utilizaremos para nuestras máquinas virtuales, como un consejo y por motivos básicos de conceptos redes esta direccionamiento no puede coincidir con el de la red local o el de nuestra conexión Point to Site si se decidió configurar ya que no puede haber solapamiento entre redes.

10. Finalizamos el formulario y esperamos que nuestra red se cree, si esta no se crea con éxito deben revisar su direccionamiento y verificar que no tengan solapamiento entre estas.

11. Una vez creada nuestra red la seleccionamos y nos dirigimos al panel principal y vemos que no tenemos un Gateway, por lo que procedemos a créalo como vemos en la siguiente imagen, este proceso puede demorar mientras se nos asigna una dirección publica por parte de Azure. Para una configuración del servidor RRAS se aconseja utilizar Gateway Dinámico.

12. Despu√©s de una ansiosa espera ūüôā miramos que ya tenemos un Gateway asignado.

13. Con nuestro Gateway definido procedemos a descargar el Script para realizar nuestra configuración en el servidor RRAS

14. Ahora empezaremos a realizar las configuraciones en nuestro servidor RRAS, lo primero es copiar el Script que descargamos al servidor o empezar a configurar el Script si ya estamos en el RRAS.

Abrimos el script con un block de notas yo uso Notepad++ por las ventajas que tiene, dentro del script modificamos las siguientes líneas.

· Line 75: Remplazar <SP_AzureGatewayIpAddress> con la dirección IP del Gateway que nos da Windows Azure.

· Line 75: Remplazar<SP_AzureNetworkCIDR> con la red CIDR que definimos en nuestro espacio de direcciones recuerden en mi caso en el punto 9 de este tutorial 172.16.0.0/24

· Line 75: Remplazar<SP_AzureNetworkMetric> con el valor de 10

· Line 75: Remplazar<SP_PresharedKey> Con la clave manage key que nos da Windows Azure

· Line 78: Remplazar<SP_AzureGatewayIpAddress> con la dirección IP del Gateway que nos da Windows Azure.

· Line 79: Remplazar<SP_AzureGatewayIpAddress> con la dirección IP del Gateway que nos da Windows Azure.

· Line 85: Remplazar<SP_AzureGatewayIpAddress> con la dirección IP del Gateway que nos da Windows Azure.

Por ultimo guardamos el archivo en la dirección que deseemos con una extensión .ps1

· Con nuestro Script modificado abrimos la consola de PowerShell como administrador.

16. Nos dirigimos a la ruta donde tenemos el archivo para ejecutarlo.

16. Una vez ejecutado tenemos un mensaje de esta forma.

Si hacemos las cosas bien y no solo siguiendo este tutorial como robots y leímos el script para entender las sentencias que iba hacer, es posible que nos toque reiniciar el servidor RRAS como un paso para la instalación de remote access y la creación de la interface, si tienen que reiniciar recomiendo ejecutar el script nuevamente para una completa ejecución de todas las líneas del script, con esto verán que se le pueden generar dos errores y uno de esto es que el remote access ya fue creado y que la interface de igual forma. Hagan caso omiso a estos mensajes.

17. Después de ejecutar el script nos abrimos el Routing and Remote Access

18. No dirigimos a las interface y miramos que este la dirección IP que pusimos en el script.

19. Antes de realizar la conexión debemos realizar ciertos ajustes en nuestro firewall para permitir acceso a algunos puertos que requiere el protocolo de seguridad IKEv2.

· Protocolo IP = UDP, UDP Puerto numero = 500 <- Utilizado por IKEv2 (control IPSec)

· Protocolo IP = UDP, UDP Puerto numero = 4500 <- Utilizado por IKEv2 (control IPSec)

· Protocolo IP = UDP, UDP Puerto numero = 1701 <- Utilizado por la vía de control / datos L2TP

· Ahora si realizamos la conexión, en este paso yo recomiendo realizar la conexión desde el Routing Remote Access en la interface de redes, este ya he visto que la interface del portal es más lenta y carga los datos en más tiempo.

21. Ya después de tener conectado la interface actualizamos la página del portal y poder ver la conexión.

Great!!!!!!!!