Hoy en dia se ve mucho el avance de los servicios en la nube, como lo son maquinas y servidores alojadas en estas, brindándonos seguridad de información replica de esta segun donde nos encontremos.

Pero toda esta maravilla de los muchos servicios que nos ofrece la nube presenta algunos conflictos con nuestra vieja estructura On Premise debido a que migrar todos nuestros servicios a la nube puede ser algo costoso y tedioso, por ese en este blog quiero mostrarles como por medio de la plataforma de Windows Azure podemos hacer una conexion Point to Site configurando una VPN para tener acceso a esta fuera de nuestra organización.

1. Ingresamos al portal de Windows Azure.

https://manage.windowsazure.com

2. Nos dirigimos a la sección de redes

3. Creamos una nueva red virtual personalizada.

4. Despues de crear la red se abre un formulario de configuracion de la red virtual donde nuestro primer paso es asignarle el nombre de a nuestra red y escoger el grupo de afinida de una lista, o podemos crearla si se desea, para saber mas sobre grupos de afinidad visitar: http://social.technet.microsoft.com/wiki/contents/articles/19216.grupos-de-afinidad-en-windows-azure-es-es.aspx

5. Seguimos en el formulario y selecionamos el nombre de nuestro de servidor DNS y seleccionamos la casilla con la opcion Point To Site la casilla Site to Site la dejamos en blanco.

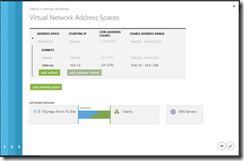

6. En la siguiente ventana tenemos que asignar el espacio de direcciones que daremos a nuestros clientes para la conectividad, estos espacios de direcciones estan especificados bajo la notacion CIDR 10.0.0.0 / 8, 172.16.0.0/12 o 192.168.0.0/16 (como se especifica en el RFC 1918) y no debe solaparse con otra red virtual o local.

7. Unas vez configurado el paso anterior configuramos el espacio de direcciones de la red virtual y haciendo un subneteo para distribuir el espacio de nuestra direccion segun la necesidad, realizando este paso es importante no olvidar nuestra puerta de enlace, asi como en el paso anterior para este paso se conserva la misma notacion CIDR que se especifica en el RFC 1918, ademas que estas direcciones no deben solaparse con alguna otrared virtual o local.

8. Finalizamos en formulario y esperamos que nuestra red virtualeste creada.

9. Una vez creada nuestra red la seleccionamos y nos dirigimos al panel principal y vemosque no tenemos un gateway, por lo que procedemos a crealo como vemos en la siguiente imagen, este proceso puede demorar mientras se nos asiga una direccion publica por parte de Azure.

10. Al finaliza vemos que ya tenemos una direccion publica asignada.

11. Una vez adquirido el nustra direccion publica procedemos a configurar los certificados de confianza, para esto ejecutamos el command promt de visual estudio como administrador.

12. Con la consola de comando abierta cambiamos la ruta donde queremos guadar las credenciales

13. Con la ruta deseada procedemos a crear el Certificado Raiz con el siguiente commando

makecert -sky exchange -r -n “CN=<RootCertificateName>” âpe -a sha1 -len 2048 -ss My

Donde RootCertificateName es el nombre de nuestro certificado.

A la hora de crear el certificado debemos tener en cuenta que Windows Azure solo permite subir maximo 20 Certificados Raiz.

14. Despues de crear el certificado Raiz Procedemos a crear el certificado Cliente el cual nos basamos en el certificado Raiz, con el siguiente comando

makecert.exe -n “CN=<CertificateName>” -pe -sky exchange -m 96 -ss My -in “<RootCertificateName>” -is my -a sha1

Donde RootCertificateName es el nombre de nuestro certificado Raiz y CertificateName el nombre del certificado cliente.

Podemos crear varios clientes basandonos en el certificado raiz.

15. Verificamos las credenciales con el comando certmgr.

16. Exportamos el certificado raiz, a la hora de exportar este certificado, no exportamos la llave privada y lo guardamos con extension .cer

Primero ejecutamos el comando certmgr.msc

Exportamos el certificado

17. Exportamos el certificado cliente, a la hora de exportar este certificado, lo exportamos con la llave primaria y con extension .pfx

Primero ejecutamos el comando certmgr.msc

Exportamos el certificado

18. Cargamos el certificado Raizel archivo con extension .cer y esperamos que sea cargado con exito.

19. Con el certificado raiz cargado exitosamente procedemos a instalar el certificado cliente el archivo con extensión .pfx, en el proceso de instalacion isertar la contraseña establecida anteriormente cuando se exporto y no modificar la ubicacion de instalacion.

20. Con los certificado instalados instalamos el ejecutable .exe para realizar la conexion VPN

21. Nos vamos a las conexion y le damos en conectar.

Verificamos Conexión

Great!!!!!

Leave a Reply